Vo firewallom obmedzenej firemnej sieti je často jediný resp. najvhodnejší spôsob prístupu k POP3/SMTP serverom použitie SSH tunelu – samozrejme len v prípade, že máte k dispozícii vzdialený server na internete so SSH prístupom a vlastným účtom (je možné zriadiť cez poskytovateľa hostingových služieb).

Kvôli (ne)bezpečnosti POP3/SMTP bez SSL zabezpečenia je v každom prípade vhodné použiť SSH tunely, hlavne pokiaľ používate notebook pripájaný na verejné WiFi hotspoty. Zaistíte tým aj plnú funkčnosť prijímania a odosielania pošty cez mailového klienta aj napriek obmedzeniam danej siete (napr. často nefunkčné SMTP spojenie). Ako vytvárať a spravovať SSH tunely je kapitola na samostatné články, ja som sa však chcel venovať len kombinácii GMailu a Mail.app.

Ak používate GMail účet cez POP3 v štandardnom mailovom klientovi v Mac OS X, prístup cez SSH tunel vám nebude fungovať kvôli automaticky prijímanému certifikátu pop.gmail.com, ktorý sa nezhoduje s prístupom na tunelovaný localhost alebo 127.0.0.1. Mail.app neposkytne dialógové okno a neumožní certifikát manuálne povoliť. Aj keď tak urobíte ručne cez Keychain, stále má Mail.app problémy sa pripojiť a v 9 z 10 prípadov pošta nebude prijatá ani odoslaná. Jedná sa pravdepodobne o bug. Microsoft Entourage okamžite upozorní na nezhodu s certifikátom, ale spojenie po povolení funguje.

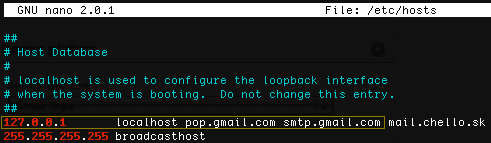

Preto musíte Mail.app oklamať – editujte cez Terminal súbor /etc/hosts a upravte riadok 127.0.0.1 takto:

Všetky sieťové požiadavky na pop.gmail.com a smtp.mail.com budú presmerované na 127.0.0.1 a teda localhost, pričom localhost na konkrétnom porte je váš prednastavený SSH tunel.

Následne v Mail.app nastavte pripájanie štandardne nie na localhost, ale na pop.gmail.com a smtp.gmail.com na vami zvolených portoch. Akceptujte certifikát a budete môcť prijímať aj odosielať GMail e-maily cez zabezpečený tunel aj napriek „bugu“ medzi GMailovým certifikátom a localhostom/127.0.0.1. Pri akýchkoľvek problémoch je vhodné najprv cez Keychain odstrániť GMail certifikát, pretože práve ten je najčastejším problémom „zaseknutia“ Mail.app pri pripájaní na server.

Ak hľadáte malý a jednoduchý nástroj na správu SSH tunelov, odporúčam utilitu Meerkat od Code Sorcery Workshop za 20 USD. Bezpečná práca s bežnými emailovými schránkami teda nie je zadarmo (potrebujete minimálne SSH účet cez poskytovateľa a prípadne aj SSH manažéra pre jednoduchšie nastavenie a správu), pričom je pre vás na zváženie, či sa neoplatí začať používať platený Exchange server alebo nový platený MobileMe od Apple, hlavne pokiaľ používate notebook na nezabezpečených verejných hotspotoch.

komentáre

Zdravim. Nejak mi unikl vyznam tohoo clanku. Jednak Google vynucuje SSL posjeni na vsech protokolech a jednak ve firemni siti bude asi odchozi SSH zakazano take.

Vladimir Jirasek: port 22 je vo väčšine prípadov povolený, súdiac podľa informácii od užívateľov na internete. IT administrátori nechávajú port 22 otvorený. Avšak článok nebol len o bezpečnosti, ale o samotnej funkčnosti vôbec, a to nie len vo firmnej sieti, ale aj na verejných WiFi hotspotoch – viď napr. „diskusiu na MacBlog fóre“:http://forum.www.www.macblog.sk/discussion/3235/ako-na-stmp-server-localhoste/.

Ak hľadáte malý a jednoduchý nástroj na správu SSH tunelov, odporúčam utilitu SSHKeychain je zadarmo